Systémy řízení bezpečnosti

Systémy řízení bezpečnosti (dále jen SMS) lze rozdělit do tří dimenzí: vertikální rozdělení dle řešení problému (obrázek 5) [2], horizontální rozdělení dle oblastí působnosti (pro účely předložené práce to je drážní doprava) [20] a třetím je rozdělení dle stupně kritičnosti dané události (řízení za stavu normálních podmínek, v odchylkách od normálního stavu, v abnormálních a kritických podmínkách).

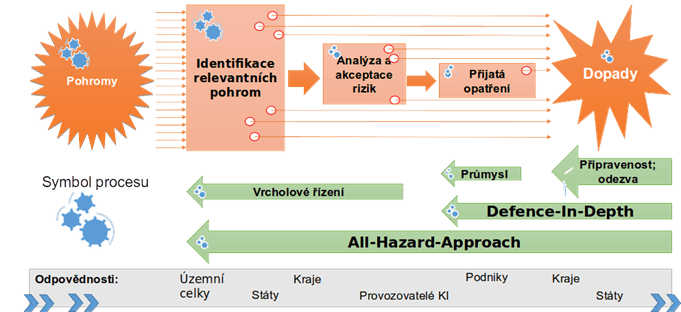

Obrázek 6 znázorňuje proces řízení bezpečnosti dle na různých úrovních jako návazné podprocesy, cílem je zmírnit rizika pohrom a jejich dopady metodami pro řízení rizik a bezpečnosti, které sami o sobě nepokryjí veškeré události a nezajistí totální bezpečnost (znázornění oranžově), proto se zavádí proaktivní přístupy a implementují se opatření (znázorněné zeleně), odpovědnost za danou implementaci je uvedená v šedé části.

Následující odstavce popisují z hlediska integrální bezpečnosti ty nejdůležitější úrovně řízení bezpečnosti, dle zdroje [19,47].

2.3.1 Vrcholové řízení bezpečnosti

Vrcholové řízení bezpečnosti je základním kamenem řízení na úrovni politické a spočívá na identifikaci a analýze rizik mezi různými oborovými odvětvími. Analýza a řízení rizik počínaje v nejvyšší vrstvě na úrovni celého státu umožňuje identifikovat prioritní rizika a chráněná aktiva státu včetně stanovení kritičnosti objektů kritické infrastruktury [6]. Výstup řízení bezpečnosti vyšší vrstvy musí sloužit jako vstup pro řízení bezpečnosti na nižších úrovních, tj. konkrétního území, kritické infrastruktury a vybrané kritické objekty [26] (tj. strategická a taktická úroveň).

Vrcholové řízení bezpečnosti zahrnuje následující postupy blíže popsané v [6], Zásady řízení rizik složitých technologických zařízení (cvut.cz):

- Určit seznam relevantních živelných a jiných pohrom.

- Provést analýzu poznatků a zkušeností, spojených s každou relevantní živelnou či jinou pohromou.

- Provést hodnocení dopadů každé sledované živelné či jiné.

- Provést ocenění sledované živelné či jiné pohromy.

- Regulovat činnosti v dané oblasti pro zmírnění dopadů pohrom.

- Soustavně ověřovat přijatou metodiku vrcholového řízení bezpečnosti.

Aplikace zásad řízení na drážní systémy je provedena v práci [20].

2.3.2 Řízení bezpečnosti pro konkrétní území

Vrcholové řízení bezpečnosti státu poskytuje vstupy pro řízení bezpečnosti konkrétních území. Aby řízení bezpečnosti bylo efektivní, musí pracovat s integrálním rizikem a aplikovat přístupy All-Hazard-Approach, tj. přístup zvažování všech relevantních pohrom pro danou oblast [26]. Určí se dopady jednotlivých pohrom na aktiva entity, například pomocí metody What/IF. Dále se určí četnosti a provede se klasifikace pohrom [13]. Získáme rozdělení pohrom na relevantní pro konkrétní území, z relevantních pohrom určujeme pohromy specifické a kritické [4,13,19].

Pro veškeré relevantní pohromy se v rámci prevence v projektu a zhotovení aplikují společná opatření, jejichž zásady jsou v legislativě [41].

Pro specifické a kritické pohromy se aplikují kromě prevence i specifická opatření, jejichž aplikace povede ke zmírnění dopadů při odezvě [22], tj. pro provoz se zpracovávají nouzové plány a u kritických pohrom pak i plány kontinuity (pro podniky) a plány krizové (pro území).

Aby bylo možné zmírňovat dopady pohrom, je zapotřebí znát jejich rozsah, velikost a podrobnější popis. Proto se vytváří scénáře dopadů, kterými jsou například: scénáře záplavového území, scénář rozletu úlomků, scénáře šíření požáru, mapa seismických zón, mapa srážek a podobně. Odezva na specifické pohromy se provádí s využitím standardních finančních i lidských zdrojů, sil a prostředků dle povodňových plánů, havarijních plánů, plánů kontinuity a podobně [2,4,19].

Pro případ výskytu kritické pohromy je nutné vytvořit adekvátní schopnost zvládnout dopady [6]. Jedním z bodů připravenosti je mimo jiné zpracování scénářů odezvy (zásahů), s ohledem na vlastnosti pohromy na daném území. U scénářů odezvy na kritické pohromy nejsou standardní zdroje, síly a prostředky dostatečné, proto se počítá s nadstandardními zdroji, připravují se typové plány, vytváří se finanční zálohy a krizové plány [2,4,19,41].

2.3.3 SMS technických děl zacílený na bezpečnost a zabezpečení

V úvahách, koncepcích, a praxi [6,27] se rozlišuje SMS, který zajišťuje bezpečné technické dílo, jeho bezpečné okolí a bezpečnostní systém (ve smyslu zabezpečení, tj. angl. Security System), tj. systém zajišťující zabezpečené technické dílo. První jmenovaný zahrnuje v sobě druhý, protože obsahuje nejen prvky systému, ale i pravidla pro hierarchicky uspořádané soubory opatření a činností, kterými se zajišťuje jistá úroveň bezpečnosti sledovaného technického díla a jeho okolí a která jsou navázaná na momentální situace, krátkodobé i strategické cíle řízení bezpečnosti.

Cíle prvního systému jsou stále proaktivně zvyšovat úroveň bezpečnosti v čase a technickém díle, které má jasný prostorový obsah a ke kterému patří i lidská společnost) tím, že se provádí soustavný monitoring a prognózy, předem se připravují plány akcí na možné situace a ve správném okamžiku se aplikují opatření a činnosti, které rychle stabilizují technické dílo při výskytu pohromy a vedou k růstu bezpečnosti v území a čase. Cílem komplexního SMS území je integrální neboli ucelená či sjednocená bezpečnost s ohledem na chráněná aktiva a udržitelný rozvoj technického díla a jeho okolí.

Komplexní SMS technického díla má nadřazená pravidla, kterými řídí bezpečnost dílčích systémů řízení bezpečnosti v technickém díle, protože bezpečnost technického díla je chápaná jako vlastnost na úrovni celku, přičemž obecně platí, že soubor bezpečných systémů není bezpečný systém [6].

Systém řízení bezpečnosti technického díla (tj. v našem případě systém drážní dopravy) musí dle práce [6] založené na směrnici OECD [46] a konceptu bezpečnosti OSN 1994 [9], který sleduje jak vlastní chráněná aktiva, tak veřejná chráněná aktiva, zahrnovat šest hlavních procesů (blíže popsaných v [6]) pro:

SMS zahrnuje organizační strukturu, odpovědnosti, praktiky, předpisy, postupy a zdroje pro určování a uplatňování prevence pohrom či alespoň zmírnění jejich nepřijatelných dopadů v komunitě a jejím okolí. Opírá se o koncepci prevence pohrom či alespoň jejich závažných dopadů, která zahrnuje povinnost zavést a udržovat systém řízení., ve kterém jsou zohledněny dále uvedené aspekty (popsané v [6]):

- Role a odpovědnosti osob.

- Plány pro systematické identifikování závažných ohrožení.

- Plány a postupy pro řízení bezpečnosti všech komponent a funkcí technického díla.

- Plány na implementaci změn v technickém díle (území, objektech i zařízeních).

- Plány na identifikaci předvídatelných nouzových situací.

- Plán pro pravidelné hodnocení souladu s cíli.

- Plán pro pravidelné hodnocení mechanismů pro vyšetřování a provádění korekčních činností v případě selhání dílčích opatření a činností s cílem dosáhnout stanovené cíle bezpečnosti.

- Plán na periodické systematické hodnocení koncepce bezpečnosti, účinnosti a vhodnosti SMS.

- Plán na periodické systematické hodnocení kritérií pro posuzování úrovně bezpečnosti vrcholovým týmem pracovníků.

Komplexní SMS technického díla stanovuje obecné principy pro plánování zajištění bezpečnosti technického díla v proměnném světě. Jeho základní principy jsou určené pro všechny zúčastněné, tj. jak řídící pracovníky a zaměstnance technického díla, tak veřejnou správu, která dává povolení ke zřízení a v zájmu bezpečí lidí i státu musí provádět dohled nad provozem technického díla [6].

2.3.4 SMS pro systémy systémů (SoS)

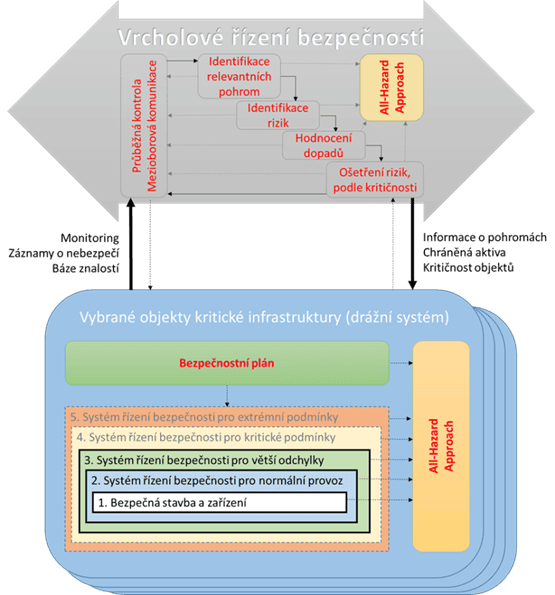

V moderním pojetí řízení bezpečnosti se pro složité technologické objekty, tedy SoS, používá dvou principů, a to All-Hazards-Approach [26] a zobecněná „ochrana do hloubky“ (Defence-In-Depth) [16,22,25]. Obecný koncept obrany do hloubky pro technologické systémy (objekty, infrastruktury) byl definován v práci [25]. Jedním z výsledků výše uvedené práce je definice pětistupňového modelu řízení bezpečnosti technologického objektu. Obrázek 7 znázorňuje implementaci uvedeného modelu konkrétně pro drážní systém v kontextu s vyššími úrovněmi řízení dle [48].

Při rozlišení míry bezpečnosti objektů a infrastruktur se dle zdroje [25] používá bezpečnostní charakteristika, dle které má objekt jednostupňovou nebo až pětistupňovou ochranu do hloubky, obrázek 7. Jednotlivé systémy řízení bezpečnosti zajišťují aplikaci technických, provozních a organizačních opatření a činnosti, které jsou navrženy tak, aby buď zabránily iniciaci řetězce škodlivých jevů, anebo ho zastavily.

Principy možných opatření pro jednotlivé vrstvy následovné [4,19,22,25,47]:

- Prevence abnormálního provozu a selhání. V návrhu, výstavbě a konstrukci inherentně používat principy bezpečného projektu, tj.:

- All-Hazards-Approach, proaktivní, systémový aplikující integrální riziko, tj. i dílčí rizika spojená s vazbami a toky hmotnými, energetickými, finančními a informačními v dílčích systémech i napříč nich,

- správná práce s riziky,

- a monitoring, ve kterém jsou zabudovány korekční opatření a činnosti).

- Řízení / ovládání abnormálního provozu a detekce selhání. Řídicí systém objektu musí mít základní řídící funkce, alarmy a reakce operátora zpracované tak, aby technologický objekt byl udržen v normálním (stabilním) stavu za normálních podmínek.

- Řízení / ovládání havárií pomocí projektových opatření. Technologický objekt musí mít speciální řídicí systémy orientované na bezpečnost a ochranné bariéry, které ho udržují v bezpečném stavu i při větší změně provozních podmínek (tj. při abnormálních podmínkách) a zabraňují vzniku nežádoucích jevů, což znamená, že má dobrou odolnost. Předmětné systémy udržují bezpečný provoz i za změny podmínek nebo mají schopnost zajistit normální provoz po aplikaci nápravných opatření (vyčištění, oprava…).

- Řízení / ovládání kritických podmínek včetně prevence dalšího rozvoje havárie a zmírnění dopadů havárie. Pro případ, že se vyskytnou kritické podmínky, které způsobí, že dojde ke ztrátě ovládání objektu, musí mít technologický objekt systém opatření pro vnitřní nouzovou odezvu, zmírnění dopadů, a pro návrat do normálního provozu (plán kontinuity a vnitřní nouzový / havarijní plán).

- Zmírnění dopadů havárie vně objektu. Pro případ, že dopady ztráty ovládání technologického systému postihnou okolí techno-logického objektu, musí mít technologický systém opatření i pro vnější odezvu, zmírňující opatření pro prevenci ztrát v objektu; a kapacitu pro překonání obtíží.

2.3.5 Řízení bezpečnosti v dopravě

Systémy řízení bezpečnosti v dopravě jsou částečně definovány Evropskými směrnicemi a následně příslušnou legislativou členských zemí. Legislativa je rozdělená pro každou oblast dopravy zvlášť a je velmi stručná nebo v mnoha případech nejasná či nedostatečná [19].

V průmyslu se pro řízení bezpečnosti uplatňují především systémy řízení kvality založené na procesním a projektovém řízení TQM, s implementovaným procesem analýzy rizik, respektive standardu ISO 9001 [49] s rozšířenými požadavky pro kvalitu i bezpečnost výrobků v dané oblasti. Pro elektronické systémy, tj. elektrické / elektronické / programovatelné (E/E/PE) se v průmyslu zavádí mezinárodní standard funkční bezpečnosti IEC 61508 [50]. Uvedené přístupy a standardy systémů řízení jsou pro každou průmyslovou oblast upraveny a doplněny příslušnými standardy uvedenými v následujících odstavcích.

Pouze velmi úzká skupina subjektů zahrnutých do kategorie subjekt kritické infrastruktury je podřízena krizovému zákonu [34] tzn., zavádí alespoň základní principy krizového řízení, má povinnost vypracovat plán krizové připravenosti na základě krizového plánu dotčené oblasti, který je pravidelně přezkoumáván, a je odpovědná za veškerou součinnost s dalšími subjekty uvedenými v zákoně.

Oblasti řízení bezpečnosti zahrnují také systémy řízení bezpečnosti informací (ISMS) a kybernetické bezpečnosti (angl. Cyber Security). Zde je nutné poznamenat, že se ve skutečnosti jedná o zabezpečení informací a zabezpečení kyberprostoru (od anglického slova Security), ale v českých podmínkách se ujal nepřesný pojem bezpečnost informací. Účelem uvedeného systému je zajistit tzv. důvěrnost, integritu (tj. celistvost) a dostupnost informace v organizaci, resp. kybernetickém prostoru jakéhokoliv systému.

Povinnost zavádění ISMS mají pouze některé subjekty definované v zákoně o kybernetické bezpečnosti [51], jedná se o vlastníky či provozovatele kritické informační infrastruktury nebo provozovatele kritické infrastruktury dle zákonem stanovených kritérií. Standardů v této oblasti existuje mnoho, základními jsou normy řady ISO/IEC 27000 [52] pro systémy řízení bezpečnosti založené na systému řízení standardů řady ISO 9001 [32]. ISO norma řady 27000 [52] je uznávaná zmíněným kybernetickým zákonem [51].

Další normou je IEC 62443 [53] pro zabezpečení průmyslové automatizace a řídicích systémů, která obsahuje jak procesně organizační požadavky, tak i technické požadavky na výrobky v průmyslových sítích zvyšující jejich kybernetickou bezpečnost. Dále jsou známé standardy pro hodnocení úrovně zabezpečení produktů v informačních technologií ISO/IEC 15408 [54], z angličtiny Common Criteria (CC).

Kromě leteckého průmyslu se v průmyslových oblastech v dopravě informační, resp. kybernetická bezpečnost nezavádí vůbec nebo pouze v dílčích a úzce zaměřených oblastí. V leteckém průmyslu se doporučuje integrace systémů řízení, kde vedle systému řízení bezpečnosti (SMS) je integrován i systém zabezpečení (SeMS) nejen pro plnění požadavků předpisu L17 [55]. V rámci SeMS lze požadavky normy ISO/IEC 27000 uplatnit.

Výše uvedená fakta implikují tvrzení, že jsou současné dopravní systémy zabezpečené z hlediska funkční bezpečnosti, ale nepřipouští, že se mohou vyskytnout i jiné nepředvídatelné události. Například kybernetický útok a další pohromy (i živelní) mohou uvažovaný systém uvést do abnormálních a kritických podmínek, které výrazným způsobem ohrožující své okolí, dle obrázku 2 v podkapitole 2.1.4.

Následující odstavec se, vzhledem k tématu případové studie v disertační práci, zaměřuje pouze na SMS v železniční dopravě. Porovnání přístupů SMS v ostatních oblastech dopravy je uvedeno ve zdrojích [19,47].

2.3.6 SMS v železniční dopravě

V rámci železniční dopravy je základním dokumentem Směrnice o bezpečnosti železnic [56]. Uvedená směrnice vedle SMS zavádí i společné bezpečnostní cíle (angl. Common Safety Targets – CST) a společné bezpečnostní metody (angl. Common Safety Methods – CSM), např. dle [57] při jakékoliv technické, provozní a organizační změně je nutné tuto změnu zdokumentovat, posoudit a odůvodnit její vliv na bezpečnost, tj. aplikovat metodu analýzy a řízení rizik.

Část výše uvedené směrnice vztahující se k SMS [56] byla v CŘ transponována do Vyhlášky o systému bezpečnosti provozování dráhy a železniční dopravy a postupech při vzniku mimořádných událostí na dráhách [58]. SMS má dle této Vyhlášky povinnost zavádět pouze provozovatel dráhy, s tím, že při tom respektuje pouze systém za normálních podmínek a při tzv. mimořádných událostech. Mimořádné události se ohlašují Drážní inspekci, která události vyšetřuje a je-li potřeba, navrhuje bezpečnostní opatření.

Drážní průmysl není vždy povinen, ale je konkurenčním prostředím stimulován k zavedení drážního standardu IRIS [59], který je integrován do stávajícího systému řízení. IRIS rozšiřuje požadavky systému řízení jakosti (dle ISO 9001 [49]) s důrazem na kvalitu a bezpečnost vyvíjených a instalovaných systémů v jejich celém životním cyklu, tj. mimo jiné implementuje požadavky EN 50126 pro prokázání bezporuchovosti, dostupnosti, udržovatelnosti a bezpečnosti systému (RAMS) [60]. Principy funkční bezpečnosti jsou dále rozšířené normou EN 50129 [61] pro bezpečnostně relevantní systémy (zabezpečovací zařízení) a EN 50128 [62] pro jakýkoliv software aplikovaný na drahách. Uvedené evropské normy jsou založené na funkční bezpečnosti dle IEC 61508 [50]. Bližší informace o požadavcích standardu IRIS a jemu příbuzných norem jsou uvedeny v práci [48].